声明!

学习视频来自B站up主 **泷羽sec** 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页[B站泷羽sec](https://space.bilibili.com/350329294)

一、企业技术和信息团队管理架构

- 高层管理

- CIO(首席信息官):主导企业信息系统战略规划、管理与优化,保障信息技术与企业战略契合。

- CTO(首席技术官):把控运营技术整体方向,涵盖技术创新、研发及选型等事务。

- IT 管理

- 中央技术团队

- 客户服务团队:负责提供工作站、笔记本维护及服务台支持等技术服务。

- 基础设施团队:承担网络、服务器机群的规划、部署与维护工作。

- 数据库管理团队:专注数据库存储、备份恢复,确保数据完整性与安全性。

- 技术团队:受项目驱动,负责采购系统、维护及依据信息技术基础设施库(ITIL)开展日常操作管理、建立运营团队。

- 安全部门:由 CISO(首席信息安全官)领导,负责企业整体信息安全策略、规划与管理,需向 CIO、CTO、CFO(首席财务官)和 CRO(首席风险官)汇报,保障信息安全与企业多方面战略协调一致。

二、典型企业网络分区及相关要点

- 网络分区

- 边界变化情况:随着云计算和 SaaS 服务普及,传统网络结构改变,在云部署基础架构或使用 SaaS 服务增多,涉及身份凭据同步、SSO(单点登录)等需求,且部分云服务会关联本地硬件,数据管理也跨内部和外部服务,工作负载可跨混合环境共享以优化资源配置。

三、外部攻击面相关应对措施

- 节点管理:收集开源情报后绘制网络节点图,关闭无用节点以缩小攻击面。

- 网络扫描与探测

- 运用 nmap 等工具进行网络扫描,如 “nmap -Sn<subnet>/24” 可发现活跃主机,“nmap -PS -sV ip-address” 能探测目标主机开放服务及版本信息。

- 关注开启 SSH 服务的未加固设备并及时加固修复。

- 漏洞检测与应对

- 使用漏扫软件(如 Nessus 等)验证漏洞存在情况并修复。

- 借助 searchsploit 等工具搜索对应漏洞利用脚本,助力安全团队掌握潜在威胁并应对。

四、身份管理相关内容

- 识别不同环境典型应用

- Windows 环境:常见应用如 Microsoft Exchange、SharePoint、Active Directory,可用网络扫描工具(如 “sudo nmap -PS -sV somesystem.com”)探测开放服务与端口来识别。

- Linux 环境:OpenSSH 用于远程登录管理,Samba 用于文件和打印共享,同样可借助网络扫描工具识别。

- WEB 服务:可用 whatweb 等工具识别其类型、版本及配置信息。

- 客户端设备:内网中客户端设备身份管理重要,需定期扫描识别,确保符合安全策略。

- 身份和访问管理要点:基本工作站和服务器维护自身身份存储,普通用户执行系统级配置管理命令需 sudo 权限或管理员身份,保障系统安全性。

- 目录服务:LDAP(轻量级目录访问协议)广泛应用于 AD(Active Directory)和 OpenLDAP 等目录服务,通过域集中管理实现资源集中存储与管理以及组策略应用更新。

五、企业数据存储相关内容

- 常见存储方案

- SAN(存储区域网络):由高速网络连接多个存储设备,提供高性能数据存储与访问能力。

- NAS(网络附加存储):单个设备含大量存储,通过本地网络供服务器和工作站访问。

- 还可使用串行局域网(SoL)协议基于 HTTPS 传输串行数据,提升传输安全性与可靠性。

- 虚拟化平台:如 VMware 的 vSphere 和 vCenter、Proxmox 等,可实现资源动态分配与优化利用,增强系统灵活性与可扩展性。

- 数据湖相关

- 企业数据库:涵盖常见 SQL 数据库(如 Oracle SQL、Microsoft SQL Server、MySQL 等)、嵌入式 SQL 数据库(如 Mar iaDB、PostgreSQL、SQLite 等)以及非 SQL 数据库(如 MongoDB、Redis、Azure CosmosDB、AWS DynamoDB 等),满足多样化数据存储与查询需求。

- 传统存储形式:共享驱动器可通过网络协议(如 SMB/CIFS)实现资源共享,可用 smbclient 命令行工具操作,如列出共享资源、下载文件等,Windows 系统还有默认共享资源用于系统管理维护。

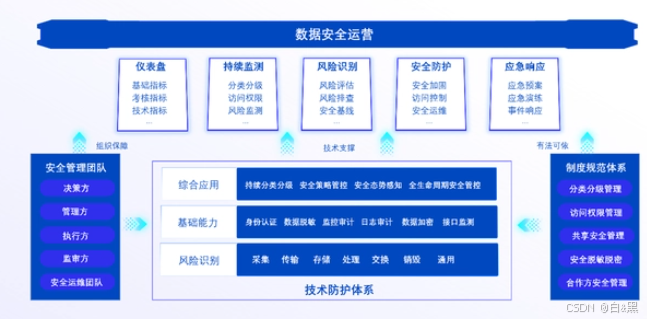

六、SOC 管理流程相关内容

- 相关标准与框架:ISO27001 标准提供审计认证框架,NIST 网络安全框架侧重预防应对网络攻击,信息安全生命周期含不同阶段(如戴明环的计划、做、检查、行动,SABSA 框架的战略规划、设计、实施、管理测量等),各企业建立 SOC 的组织方法因情况而异。

- SOC 层级及任务

七、网络杀伤链模型

描述网络攻击的七个阶段,依次为侦察(收集目标相关信息)、武器化(将恶意软件制作为可利用漏洞的 “武器”)、投送(将恶意软件投送至目标)、利用(利用漏洞获取目标初步访问控制权)、安装(在目标安装更多恶意组件)、指挥与控制(建立远程操控连接)、行动(执行恶意活动达成攻击目的)。

八、日志收集与分析相关内容

- 日志收集:关键日志来源众多,涵盖各类服务器、网络设备及应用程序服务器等,Windows 系统用事件日志机制收集转发,Linux 系统常用 syslog 收集聚合并转发到日志收集器,且随着物联网发展,楼宇管理和工控网络日志也成为重要来源。

- 日志搜索与分析:利用 Splunk 等日志管理工具及 SIEM 系统,实现日志收集、存储、搜索、分析及可视化,关联日志与活动来识别可疑内容,及时发现安全威胁。

九、监控告警

通常是深信服,奇安信,360等产品进行(具体信息参考各大厂商,可推测其与基于上述收集分析的日志等信息,对网络安全状况进行实时监控,在发现异常时发出告警相关,以保障企业网络安全环境)。